En octobre 2016, une attaque informatique sans précédent a privé d’accès à Internet plusieurs millions d’américains.

Une cafetière était-elle à l’origine de cette attaque ? Pas exactement, toutefois c’est ce qui aurait pu se produire aux États Unis le 21 octobre 2016 lors d’une attaque informatique de grande ampleur qui s’est produite et a paralysé l’Internet de la côte ouest à la côte est, empêchant plusieurs millions de personnes d’avoir accès à leurs sites favoris.

Selon plusieurs experts, il s’agissait d’une attaque d’envergure dont « les conséquences si elle avait eu lieu dans un secteur sensible comme les transports ou la finance auraient pu être catastrophiques ».

Le principe consistait à opérer un « Déni de service distribué » consistant à paralyser un serveur suite à l’envoi massif de requêtes.

Concrètement, il s’agissait pour les pirates de faire en sorte que plusieurs milliers de machines se connectent en même temps en un point donné de la toile empêchant ainsi toutes les autres informations habituelles de circuler.

Toujours selon de nombreux experts, ce type d’attaques qui étaient auparavant menées par des ordinateurs « piratés » pourront à terme, tout à fait l’être à partir d’une simple cafetière ou un réfrigérateur connecté, comme ceux que l’on vous propose désormais à la vente.

A l’heure où l’on annonce que 20 milliards d’objets connectés seront à la surface du globe en 2020 il y a de quoi avoir des sueurs froides …

Un peu plus tôt dans l’année, il s’agissait de la société Yahoo qui annonçait s’être fait piraté 450 millions de comptes mails et de mots de passe de leurs utilisateurs ce qui permettait à cette société américaine d’entrer dans le triste palmarès du plus important record de piratage de données personnelles d’utilisateurs de toute l’histoire d’Internet !

Le piratage informatique un phénomène qui prend de l’ampleur

2015 était déjà une année noire, on se souvient en effet de la disparition de l’antenne de TV5 monde pendant plusieurs longues heures et de manière plus anecdotique mais tout aussi grave de l’ordinateur personnel d’Angela Merkel !

« 2016 et 2017 vont vraisemblablement battre des records » selon plusieurs sociétés spécialisées.

Les nouvelles formes d’attaques

Pour bien comprendre les nouvelles formes d’attaque, il faut savoir analyser et connaître le profil de ceux qui en sont à l’origine.

Il existe grosso modo trois types de hackers :

- Certains étudiants, petits génies de l’informatique qui organisent entre eux des challenges à des fins narcissiques, pour se faire connaître (pirater tel ou tel site d’une institution etc…) et parfois se faire recruter par certaines sociétés qui recherchent des profils comme les leurs.

- Des militants, défenseurs des libertés sur la toile et qui se battent pour la préservation de la vie privée, comme par exemple le célèbre groupe des Anonymous.

- Enfin, les plus nombreux, les pirates qui sont uniquement motivés par l’argent.

Dès lors que ce postulat est établi on comprendra que la plupart des attaques, qu’elles concernent des entreprises ou des particuliers, sont destinées à enrichir leurs auteurs.

Tous les moyens sont bons pour atteindre cet objectif et ceux déployés par ces fameux hackers sont de plus en plus sophistiqués.

Ainsi, les réseaux sociaux sur lesquels tout à chacun publie de nombreuses informations personnelles et confidentielles délivrent souvent « des clés d’entrée » aux pirates.

Selon les spécialistes que nous avons interrogés « l’intérêt des pirates consiste souvent à cibler de manière très précise leurs victimes, et il est évident que les réseaux sociaux leur apportent souvent des éléments de précision qui rendront leurs futures attaques vers tel ou tel internaute difficilement détectables ».

Le phishing et le ramsonware des actes malveillants en pleine expansion

Le phishing existe depuis plus de 5 ans et consiste à « hameçonner » sa victime en lui adressant un email en se faisant passer pour une société importante (donc rassurante) et qui reproduit de manière assez fidèle, un échange qu’il ou elle aurait été susceptible d’avoir avec un interlocuteur qu’il ou elle connait.

Le but est simple : récupérer le plus souvent les codes de carte de crédit ou les coordonnées pour se connecter à un compte bancaire en ligne.

Prenons un exemple :

- Votre fille Mélanie publie sur son profil public Facebook un message anodin à l’intention de ses amis.

- Un pirate apprend donc qu’elle est abonnée chez Orange comme Opérateur téléphonique

- Il récupère l’adresse email de votre fille en se rendant sur son profil public : melanieeep@yahoo.fr

- Il lui adresse un mail en se faisant passer pour orange et lui indique qu’un souci s’est produit sur son compte : Mélanie clique sur le bouton « identifiez-vous » qui la fera parvenir sur un site lui faisant croire qu’elle se trouve chez orange.

Si jamais Mélanie remplit tous les éléments qui figurent dans le formulaire, le pirate en un seul mail aura obtenu des informations confidentielles très importantes concernant votre fille (nom, prénom, email et mot de passe, date de naissance, adresse, numéro de téléphone mobile, numéro de carte de crédit, etc…)

Le ransomware représente actuellement une des méthodes les plus utilisées par les pirates informatiques pour parvenir à leur fin.

Selon certaines études, cela aurait concerné plus de 2 millions de français au cours de l’année 2016.

Quel est le principe de cette méthode à haut risque et comment cela fonctionne-t-il ?

> Première étape : prendre le contrôle de votre ordinateur :

Par l’entremise d’un virus (ransomware) qui peut vous être adressé dans un mail en pièce-jointe, ou tout simplement lorsque vous visionnez une vidéo sur laquelle vous avez cliqué par exemple, le pirate parvient à prendre le contrôle de votre ordinateur ou votre serveur informatique s’il s’agit d’une entreprise.

> Deuxième étape : crypter toutes vos données pour les rendre inaccessibles

Dès lors il met en place un processus de cryptage des données qui vous empêche d’avoir accès à l’intégralité de vos informations personnelles ou professionnelles qui sont de facto complètement bloquées.

> Troisième étape : demande de rançon pour récupérer vos données

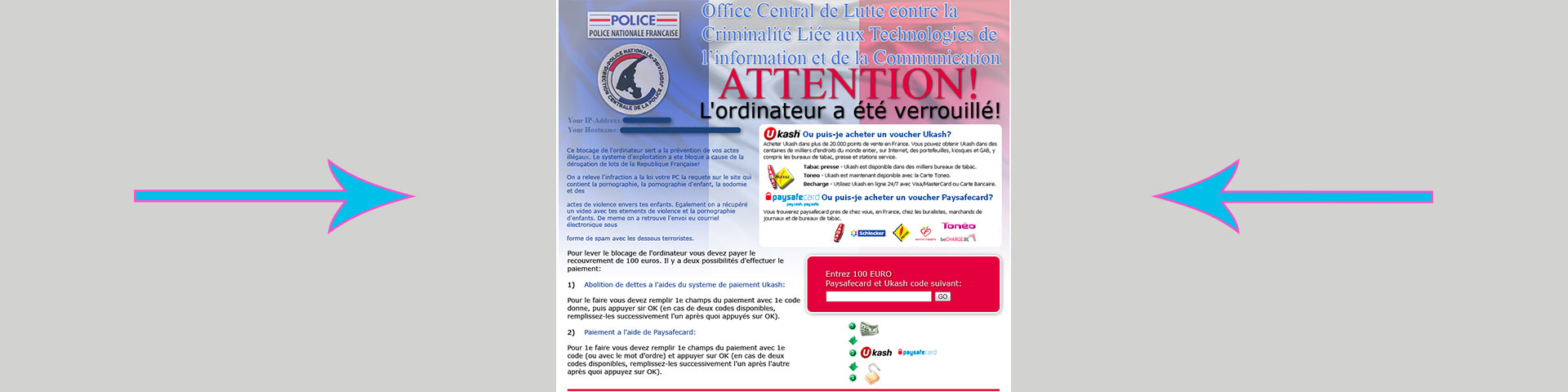

Par la suite, le pirate prend contact avec vous et vous adresse le plus souvent un email dans lequel il vous informe avoir bloqué toutes vos données et vous réclame pour leur déblocage, le paiement d’une rançon (plusieurs centaines d’euros le plus souvent) faute de quoi, il procèdera à leur destruction. Parfois cela se passe de manière directe, d’autres fois le pirate utilise des procédés sournois, comme se faire passer pour la Police, vous faisant croire que vous avez réalisé un acte délictueux justifiant le paiement de cette somme.

Vous remarquerez que les moyens utilisés par les pirates informatiques pour récupérer l’argent sont systématiquement destinés à ne laisser aucune trace ce qui les rend quasiment impossible à retrouver.

A l’heure où le numérique est omniprésent dans notre quotidien, où nos téléphones mobiles vont bientôt remplacer nos cartes de crédit, nous vous invitons à la plus grande vigilance pour protéger au mieux vos informations et à inciter vos enfants à en faire de même en leur divulguant les conseils que trouverez dans notre fiche ou sur notre chaine YouTube.